Avec l’augmentation du nombre de certificats numériques, les PKI (Public Key Infrastructure) ont tendance à se multiplier, rendant la gestion des certificats toujours plus complexe. Véritables « guichets uniques », les solutions de CLM (Certificate Lifecycle Management) deviennent indispensables pour superviser et gérer l’ensemble du cycle de vie des certificats dans un contexte multi-PKI.

Certificats numériques et PKI, d’hier à aujourd’hui

Les certificats ont longtemps été limités en nombre et en usages, et cantonnés à des cas bien spécifiques. En outre, l’étape de distribution était réduite à un simple e-mail ou à la publication dans un annuaire, et le déploiement borné au support du protocole SCEP. Ces deux étapes n’apparaissaient d’ailleurs même pas dans les schémas de cycle de vie des certificats.

Avec l’accélération de la transformation numérique, le besoin d’une gestion des certificats numériques est apparu. Un rôle attribué à la PKI, également connue sous le nom d’IGC (Infrastructure à Gestion de Clés publiques) dont l’objectif est de fournir une infrastructure robuste pour gérer les clés publiques et par voie de conséquence les certificats numériques, dont l’objet est de transporter la clé publique.

En quelques années, la digitalisation de nombreux services a conduit à la massification de l’utilisation des certificats, en particulier pour les machines (serveurs, IoT, mobiles, etc.). Le volume des certificats à gérer a donc connu une augmentation spectaculaire, en même temps qu’une réduction de leur cycle de vie et une multiplication des PKI.

Vers une redéfinition du rôle des PKI

Aujourd’hui, les entreprises gèrent un grand nombre de certificats qui proviennent de différentes sources. Ils sont utilisés pour sécuriser les serveurs, les applications, les appareils mobiles, les objets connectés, etc. Le cycle de vie des certificats est devenu plus complexe et nécessite une gestion plus rigoureuse pour assurer leur validité, leur renouvellement et leur révocation. Si bien que les entreprises rencontrent des difficultés grandissantes à gérer ces certificats à l’aide de PKI traditionnelles.

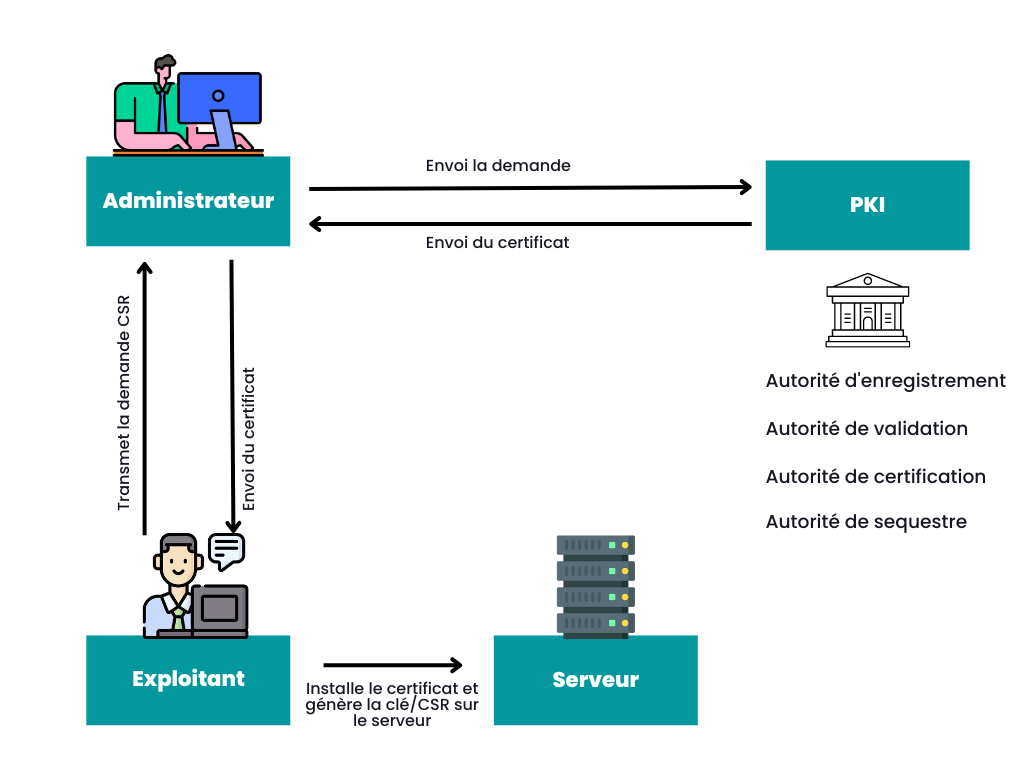

Jusque-là, une PKI comprenait généralement :

- Une autorité de certification, pour la délivrance des certificats et l’authentification de l’identité des correspondants ;

- Une autorité de validation, pour la vérification de la validité des certificats et leur non-révocation ;

- Une autorité de séquestre, pour la conservation des clés de chiffrement des certificats de chiffrement utilisateur délivrés, afin d’éviter toute perte de données due à la perte de la clé de chiffrement ;

- Une autorité d’enregistrement, chargée de la vérification et de l’authentification de l’identité du demandeur de certificat.

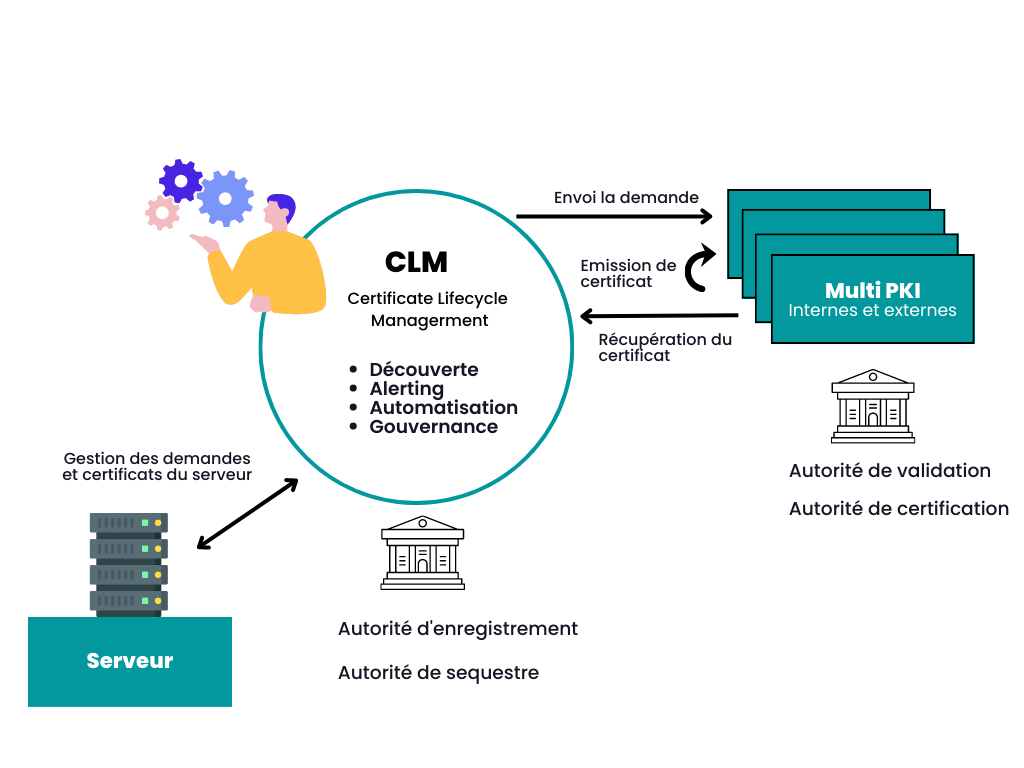

Mais dans un contexte multi-PKI (externes ou internes), ce modèle ne répond plus aux besoins des organisations d’une approche plus complète de la gestion des certificats. De nouveaux services sont devenus indispensables, pris en charge par les solutions de CLM : découverte et inventaire des certificats dans les différentes PKI, supervision temps réel de leur validité et notifications multi-canal, distribution et déploiement, et enfin automatisation de la gestion du cycle de vie des certificats.

CLM : supervision de l’ensemble du cycle de vie des certificats PKI

En aucun cas, le CLM n’a pour vocation de se substituer à une PKI, mais il vient la compléter. Une PKI moderne doit en effet désormais se composer de plusieurs autorités de certification, de plusieurs autorités de validation et d’une solution de CLM. Cette combinaison permet de gérer de manière efficace et sécurisée l’ensemble du cycle de vie des certificats numériques, d’allier confiance numérique, sécurité, scalabilité et exploitabilité.

Dans une entreprise, on retrouve en effet classiquement : une autorité de certification Windows (gestion du parc de serveurs Windows), une autorité de certification technique (gestion de toutes les demandes internes hors contexte Windows), une ou plusieurs autorités de certification publiques (protection des services et sites exposés publiquement).

En ajoutant les quatre composants manquants à une PKI, une autorité d’enregistrement simplifiée et unique, ainsi qu’une autorité de séquestre, la mise en œuvre d’une solution de CLM apporte, de façon agnostique aux autorités de certification, les services attendus d’une gestion moderne des certificats, afin d’adresser tous les cas d’usages actuels.

Évidemment, une (ou des) PKI sans CLM est toujours possible : une ou plusieurs autorités de certification avec chacune leur autorité de validation permettent à l’entreprise de produire des certificats et de valider leur révocation, mais sans aucun service annexe. L’approche combinée PKI + CLM offre cependant de son côté une infrastructure plus robuste pour la gestion des clés publiques, la validation des certificats et tous les services associés, répondant aux besoins actuels en matière de sécurité et de gestion des certificats numériques.